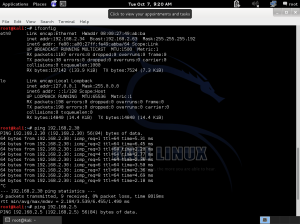

Pada postingan sebelumnya, sudah dilakukan percobaan port scanning

terkait keamanan informasi dan jaringan komputer. Ya, mengamankan

jaringan sama halnya dengan mengunci 1000 pintu dan 1000 jendela. Port

scanning dianalogikan dengan memindai mana pintu dan jendela yang

terbuka. Tindakan pengamanan jaringan dapat dilakukan dengan informasi

port mana yang aktif pada jaringan saat lalu lintas data berlangsung.

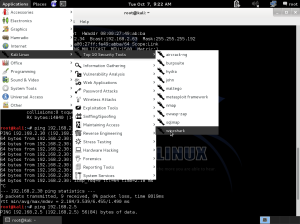

Postingan kali ini ialah bermain di Lab dengan Wireshark. Sumber referensi sebagai berikut:

Pada postingan kali ini merupakan pengamatan protokol jaringan di laptop satu kelas yang berinteraksi dan bertukar pesan dengan mengeksekusi entitas protokol di tempat lain di jaringan lokal. Alat dasar untuk mengamati pesan yang dipertukarkan antara entitas protokol disebut packet sniffer. Packet sniffer yang digunakan adalah Wireshark yang merupakan fitur bawaan dari Kali Linux.

Seperti namanya, packet sniffer menangkap (“mengendus“) message yang dikirim / diterima dari / oleh komputer Anda; juga akan biasanya menyimpan dan / atau menampilkan isi dari berbagai bidang protokol di pesan-pesan yang ditangkap. Tool ini sendiri bersifat pasif. Wireshark, sebagai packet sniffer mengamati pesan-pesan yang dikirim dan diterima oleh aplikasi dan protokol yang berjalan pada komputer, tetapi tidak pernah mengirim paket itu sendiri. Demikian pula, paket yang diterima tidak pernah secara eksplisit ditujukan kepada packet sniffer. Sebaliknya, sebuah packet sniffer menerima salinan paket yang dikirim / diterima dari / oleh aplikasi dan protokol yang dieksekusi pada komputer yang digunakan untuk mengendus.

Wireshark, sebagai alat analisis jaringan , menangkap paket secara real time dan menampilkannya dalam format yang dapat dibaca manusia. Wireshark memilki fitur filter, color-coding dan fitur lain yang memungkinkan untuk menggali jauh ke dalam lalu lintas jaringan dan memeriksa paket individu.

Wireshark, sebagai alat analisis jaringan , menangkap paket secara real time dan menampilkannya dalam format yang dapat dibaca manusia. Wireshark memilki fitur filter, color-coding dan fitur lain yang memungkinkan untuk menggali jauh ke dalam lalu lintas jaringan dan memeriksa paket individu.

Mengendus Paket

1. Pastikan Komputer pada jaringan lokal sudah saling terkoneksi dan Jalankan Wireshark

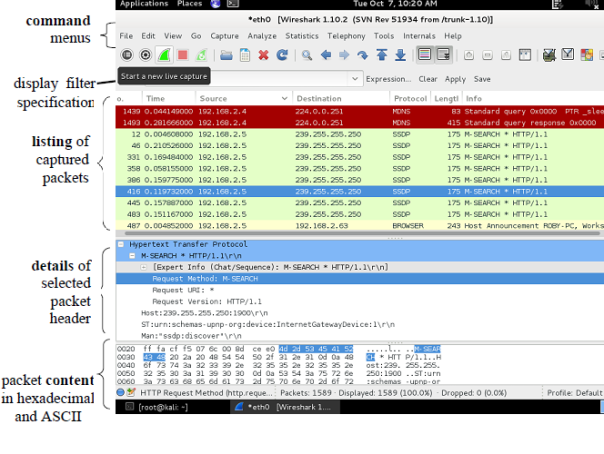

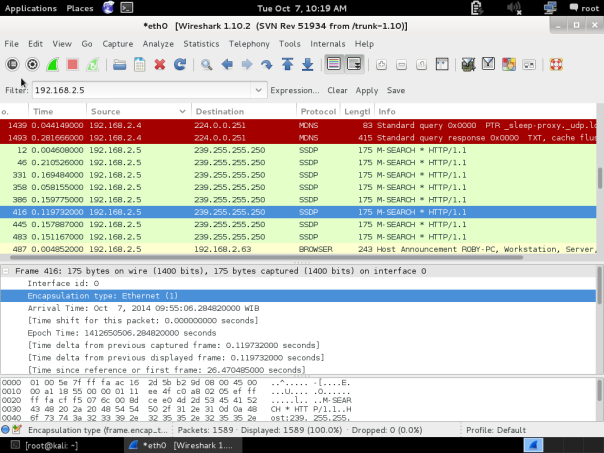

2. Antarmuka grafis (GUI) Wireshark yang ditunjukkan pada Gambar berikut akan tampil.

3. Untuk menangkap lalu lintas paket pada jaringan yang digunakan,

klik network interface yang digunakan, dalam hal ini eth0, dan klik

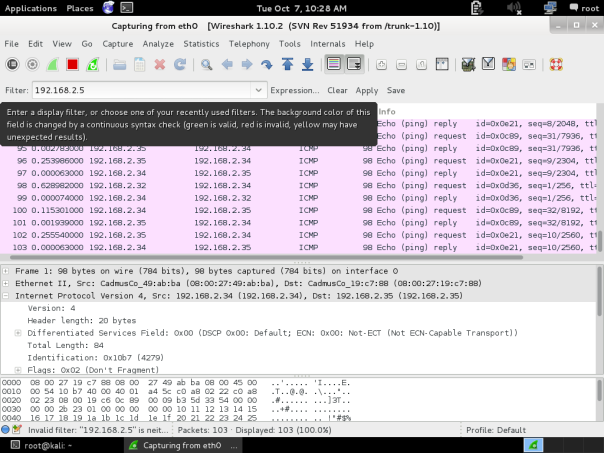

tombol berwarna hijau – “start a new live capture”. Segera setelah mengklik nama interface, terlihat paket mulai muncul secara real time. Gambar berikut menampilkan proses capturing pada eth0 interface dengan filter pada ip 192.168.2.5. Klik tombol stop capture dekat sudut kiri atas jendela ketika ingin menghentikan capturing lalu lintas data.

4 Pada hasil capture berikut, terlihat beberapa warna yang berbeda: merah, kuning dan hijau. Seperti traffic light aja. :p

Ok. Hijau ialah hasil pengecekan sintaks valid (valid result of

continuous syntax check). Merah berarti invalid sedangkan Kuning berarti

“mungkin merupakan hasil yang tidak diinginkan” (may have unexpected

results). Terlihat pada protocol browser berlatar belakang kuning dengan

INFO: “Host Announcement ROBY-PC, Workstation, PC, Server …”. Sedangkan

dua baris teratas berwarna merah, yaitu protokol MDNS.

Color Coding

Selain warna latar belakang pada daftar paket yang ter-capture saat filter, dikenal juga Color Coding saat proses capturing berjalan. Mungkin akan terlihat paket disorot dalam warna hijau, biru, dan hitam. Wireshark menggunakan warna untuk membantu pengidentifikasian jenis lalu lintas sekilas. Secara default, hijau untuk lalu lintas TCP, biru tua untuk lalu lintas DNS, biru muda untuk lalu lintas UDP, dan hitam untuk mengidentifikasi paket TCP dengan masalah - misalnya, paket yang disampaikan telah out-of-order.

Sampel Captures

Saat percobaan, transaksi data yang dilakukan ialah berupa ping antarkomputer dan proses berbagi file dengan aksi copy dari satu host dan paste di host lain. Wiki Wireshark telah menyediakan berkas contoh capture (Wireshark Sampel Captures) yang dapat diunduh dan diperiksa untuk dianalisis.

Membuka file capture mudah; klik Open pada layar utama dan telusuri berkas yang diunduh. Hasil capturing percobaan sendiri juga dapat disimpan untuk dibuka nanti.

Filtering Packets

Pada percobaan dilakukan filter pada ip tertentu. Filtering dilakukan untuk memeriksa sesuatu yang spesifik.

Cara yang paling dasar untuk menerapkan filter adalah dengan mengetik ke dalam kotak filter di bagian atas jendela dan mengklik Apply (atau menekan Enter). Sebagai contoh, ketik “dns” dan Anda akan melihat hanya paket DNS. Ketika Anda mulai mengetik, fitur AutoComplete Wireshark akan membantu pengetikan.

Filtering juga dapat dilakukan dengan mengklik Analyze Menu dan pilih Display Filters untuk membuat filter baru.

Hal lain yang menarik untuk filtering adalah klik kanan paket dan pilih Follow TCP Stream.

Anda akan melihat percakapan penuh antara klien dan server.

Tutup jendela dan Anda akan menemukan filter telah diterapkan secara otomatis - Wireshark menunjukkan Anda paket yang membentuk percakapan.

Inspecting Packets

Klik paket yang dipilih dan lihat ke bagian penampil detail dari suatu paket untuk melihat rinciannya, persis di bawah penampil daftar paket.

Anda juga dapat membuat filter dari sini - klik kanan salah satu rincian dan gunakan Apply as Filter submenu untuk membuat filter berdasarkan yang dipilih.

Demikianlah catatan pengenalan Wireshark saat bermain di Lab. ^.^

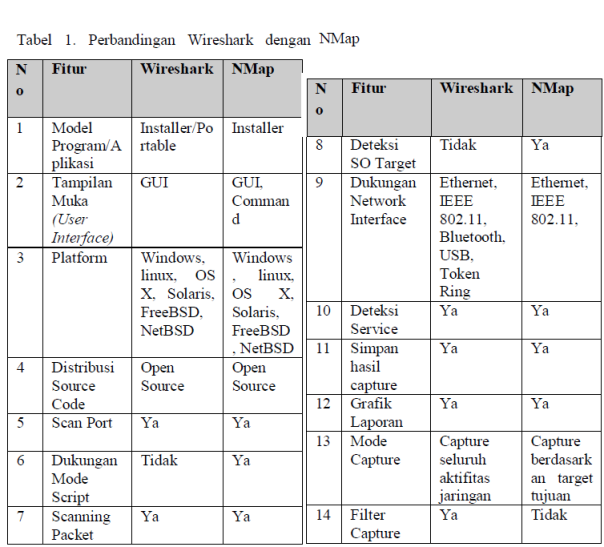

Sekedar tambahan, suatu paper dari Konferensi Nasional Sistem Informasi 2011 dapat menjadi referensi dengan judul “Membandingkan Analisa Trafik Data Jaringan Komputer antara Wireshark dan NMap“. Tabel 1 memperlihatkan hasil perbandingan yang dimuat pada paper tersebut. Selamat belajar. :)

0 komentar:

Posting Komentar